Reagire al phishing : un caso reale

Cosa fare quando si ha davanti un caso di phishing?

Saperlo riconoscere è il primo passo, ed il più importante. Ma si può andare oltre, facendo sì che sia più difficile per i truffatori muovere i loro attacchi.

Il tutto solo con un po’ di tempo e servizi gratuiti online.

Un caso classico: ci si ritrova nella posta in arrivo una mail che si spaccia essere proveniente dalla nostra banca.

Molte volte già dal campo mittente si può riconoscere un nome dominio lievemente differente dall’originale ( ad es. @bancaunicredit.it invece di @unicredit.it ), scoprendo subito l’inganno.

Il caso in questione però è più sofisticato.

Nel campo mittente compariva una mail legittima : servizio@unicredit.it, e il contenuto della mail esortava a visitare una inesistente cartella esattoriale Equitalia diretta all’interessato.

Anche se il testo della mail, come spesso accade, è in italiano stentato e manca di particolari, leggere il dominio reale della banca nel campo del mittente può comunque indurre un utente incauto a cliccare sul link presente.

Inutile ricordare che, come le banche e istituti simili spesso ricordano, nessuno invia mai via mail comunicazioni di questo tipo, nè permettono di ricevere pagamenti online.

Come avere quindi la prima prova che la mail appena ricevuta è una truffa?

Anche se il client di posta mostra correttamente i campi della mail, un truffatore può camuffarli per mostrare un nome e un indirizzo mittente diverso dall’originale con una mail in html fatta ad arte.

È spesso possibile visualizzare il testo della mail non interpretata dal client, cliccando su dettagli, o mostra originale.

Nel caso in questione la mail era la seguente:

Return-Path: <root@mail.spacanalytics.com> Received: from smtp124.alice.it (10.192.87.147) by cpms-28a3.cp.alice.it (8.6.142) id 55951033047A1973 for xxx@alice.it; Thu, 17 Sep 2015 16:35:15 +0200 Received: from mail.spacanalytics.com (66.111.45.58) by smtp124.alice.it (8.6.060.43) id 55B0AE5F09A5342D for xxx@alice.it; Thu, 17 Sep 2015 16:32:42 +0200 Received: from root by mail.spacanalytics.com with local (Exim 4.80) (envelope-from <root@mail.spacanalytics.com>) id 1ZcaEm-0001bN-Ko for xxx@alice.it; Thu, 17 Sep 2015 10:32:36 -0400 To: xxx@alice.it Subject: EQUITALIA NOTIFICA CARTELLA DI PAGAMENTO N.2934 From: UniCredit Banca <servizio@unicredit.it> Reply-To: MIME-Version: 1.0 Content-Type: text/html; charset=ISO-8859-1 X-Priority: 3 X-Mailer: PHP4.4.7 Message-Id: <E1ZcaEm-0001bN-Ko@mail.spacanalytics.com> Date: Thu, 17 Sep 2015 10:32:36 -0400 X-AntiAbuse: This header was added to track abuse, please include it with any abuse report X-AntiAbuse: Primary Hostname - mail.spacanalytics.com X-AntiAbuse: Original Domain - alice.it X-AntiAbuse: Originator/Caller UID/GID - [0 0] / [47 12] X-AntiAbuse: Sender Address Domain - mail.spacanalytics.com [...] Gentile cliente,<br> cartella esattoriale nr 82552/2015 procedimento sanzionatorio amministrativo nr 77203/2015 raccomandata in allegato<br > direttamente nella sezione online del sito UniCredit Banca, accedere al sito <a href="http://gemmgj.rpa.selimoglumakina.com/rwb/xxxQgCg==" target="_blank" style="font-size:11px;font-family:Verdana, Geneva,sans-serif;" >cliccando qui</a></span>

Come possiamo vedere, il mittente originario è root@mail.spacanalytics.com mentre l’indirizzo servizio@unicredit.it è stato inserito posticciamente nel campo To della mail.

Questo è possibile se la mail è stata fabbricata ad-hoc da un mailserver configurato appositamente per nascondere il campo mittente reale a favore di uno scelto dal truffatore.

Tutto ciò è possibile vederlo senza aver cliccato sul link che ci viene sottoposto, che (adesso svelato) non ci porta affatto sul sito unicredit.it ma sul molto meno fidato gemmgj.rpa.selimoglumakina.com .

Volendo andare più a fondo nella questione, la domanda è “cosa c’è a spacanalytics.com? E su selimoglumakina.com?”. Armati degli strumenti giusti e della dovuta attenzione si può scoprirlo.

Purtroppo non riusciamo a farvi vedere un’immagine del sito clone di unicredit, dato che è scomparso da quel dominio pochi minuti dopo averlo visitato per far scomparire ogni traccia.

Ma ve lo descrivo: all’indirizzo http://gemmgj.rpa.selimoglumakina.com c’era una copia perfetta del sito unicredit.it, forse con qualche sezione in meno e con grafica meno aggiornata. L’idea era di far inserire al malcapitato utente le proprie credenziali del sito unicredit per poi inviarle a chi controlla il sito e diventare irragiungibile.

Per visitare il sito in modo sicuro e non rischiare di ricevere malware nel farlo, è provvidenziale l’uso di alcuni proxy browser utilizzabili direttamente online, come quello di hide.me .

La parte finale dell’URL riportava l’indirizzo email a cui è stata inviata la mail codificato in base64, lasciandoci intuire che l’indirizzo è modificato volta per volta a seconda del destinatario. Sarà anche probabilmente utilizzato per indicizzare nel database creato dal truffatore, per identificare il collegamento tra le eventuali credenziali inserite nel sito fittizio e la mail dell’utente che le ha inserite.

Il dominio dell’URL è un sotto-sotto dominio di selimoglumakina.com, che è un innocuo sito turco di macchinari industriali, ora irrangiungibile per motivi che vedremo poi. Il sito è entrato quindi in possesso dei truffatori, che ne usano i molti possibili sotto-domini per caricare il sito malevolo.

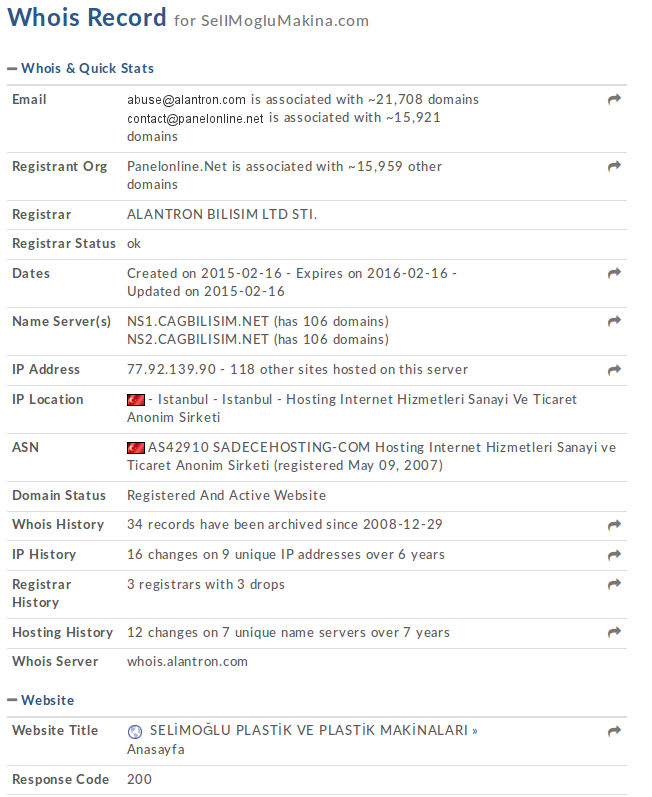

Come si può vedere dal risultato di un semplice whois, la società che ha registrato questo dominio è Alantron Bilisim Ltd, società di hosting turca.

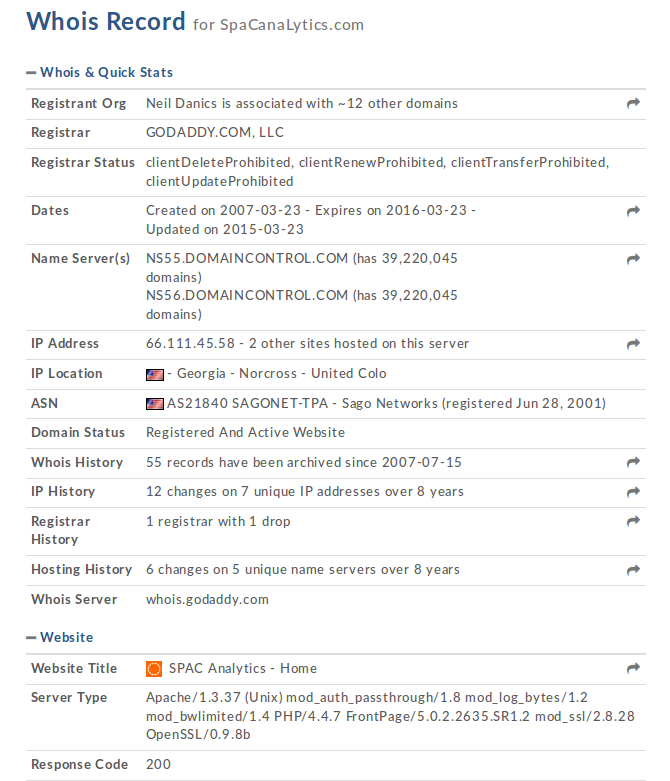

Mentre il mailserver si trovava dietro a un sito di finanza online ormai in disuso, spacanalytics.com

Anche qui c’è un innocente sito hostato dal popolare GoDaddy, e anche qui il truffatore è entrato in possesso del dominio di una società che aveva lasciato abbandonato il proprio sito.

Si può notare che il sito è abbandonato anche dai numeri versione dei software del webserver appartenenti a versioni di più di qualche anno fa.

Il mailserver che si nasconde invece sotto il sottodominio mail.spacanalytics.com è registrato dalla società tedesca Unitedcolo.de .

Una volta fatta questa analisi e raccolte queste informazioni, la cosa migliore che possiamo fare è limitare le mosse del truffatore andando a segnalare l’abuso dei loro servizi alle società interessate.

Questo non scoraggerà molto l’attività truffaldina, dato che spesso queste attività si muovono con la disponibilità di centinaia di domini e altrettanti spazi web e server, tutti rubati e sfuttati per attività illecite.

Ma si può intanto evitare che molti altri utenti che hanno ricevuto una mail con URL simile siano truffati e forse anche di disattivare il mailserver che le invia, costringendo il truffatore a cominciare da capo con un’altra configurazione.

È quello che abbiamo fatto come inelemento, riportando l’attività illecita agli indirizzi mail dedicati alla segnalazione di abusi.

La società di hosting turca Alantron infatti ha efficacemente ricevuto la nostra segnalazione e provveduto a disattivare dominio e server.

L’operazione è molto semplice e basta una ricerca su google per trovare il sito e recapitare un messaggio in inglese dove spieghiamo l’accaduto.

Per quanto possa sembrare una cosa da poco, fare questo può aiutare molto le società di hosting a riconoscere minacce simili e sventarle autonomamente.