DNS Poisoning : quando la minaccia è nel router

Si parla di DNS poisoning quando un intruso o un malware modifica gli indirizzi DNS di un sistema informatico per dirottare le connessioni verso siti diversi da quelli che i normali nameserver ci darebbero.

Spesso questo tipo di minaccia è prerogativa di malware che modificano gli indirizzi dei domain name server predefiniti del sistema operativo per dirottare i browser verso siti di phishing o per catturare il traffico in transito ed estrapolarne dati.

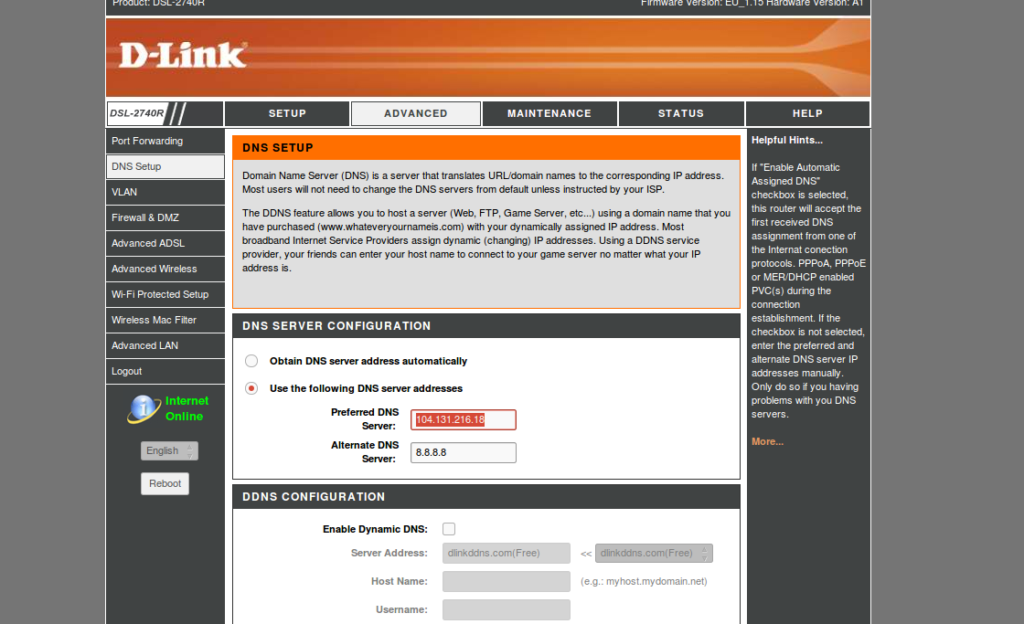

Il caso in questione però è di natura diversa: si tratta di una vulnerabilità di una serie di router marchiati DLink, TPLink e Kraun nota come bug rom-0. È chiamata così perché i router rendevano accessibile dall’esterno una pagina html all’indirizzo /rom-0 che poteva essere manipolata per sovrascrivere gli indirizzi DNS impostati dal router.

Tutto ciò senza avere accesso di amministratore al router (e quindi senza saperne username e password).

Queste modifiche andavano a dirottare il traffico di tutti i dispositivi connessi al router, inclusi smartphone e tablet, verso siti pubblicitari e che servono malware.

La vulnerabilità è nota da più di 1 anno ma data la politica di alcuni produttori di non far ricevere aggiornamenti automatici al firmware del router, moltissimi dispositivi sono ancora vulnerabili.

Consideriamo che in Italia si stima ci siano almeno 440.000 router soggetti a questo bug per la sola serie di router D-Link.

Un tool online permette di scansionare dalla WAN il proprio router per verificare la presenza del bug rom-0 e d è accessibile a http://rom-0.cz .

Il tool agisce inviando richieste HTTP HEAD (simili alle richieste GET ma che non richiedono dati in risposta) per verificare la presenza della pagina /rom-0 all’indirizzo IP esterno inserito.

Il codice che lo fa funzionare è stato reso open-source e disponibile su github.

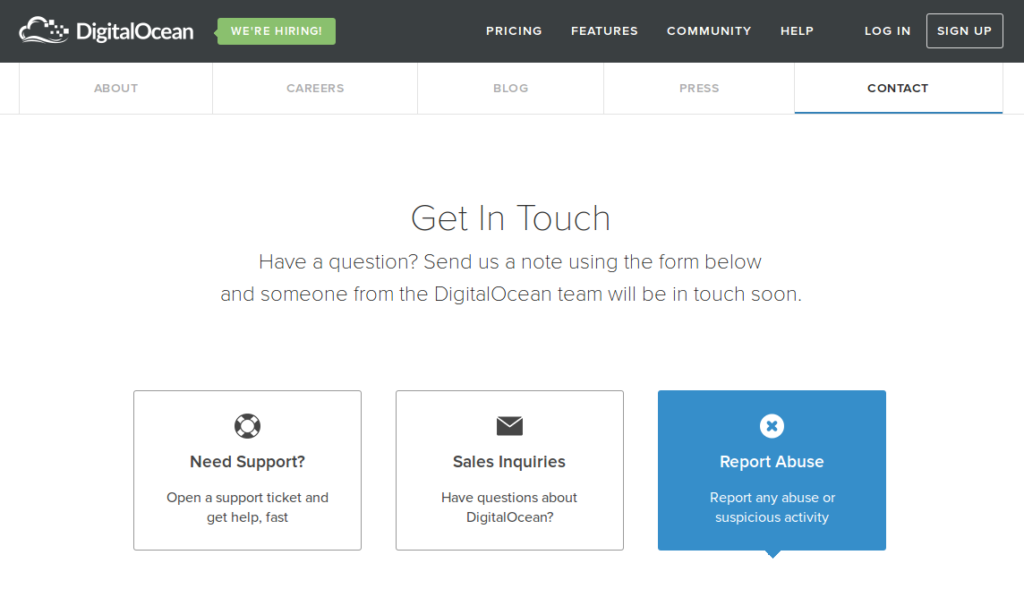

Analogamente ad altre analisi che sono state condotte sull’argomento, una breve ricerca (whois) sull’indirizzo ritrovato rivela che l’IP appartiene ad una VPS presa in affitto (o più probabilmente rubata) con hosting a New York appartenente alla società di hosting.

In questo caso la società è stata contattata riportando l’abuso dei loro servizi e il servizio presente a quell’IP è stato rimosso.

Purtroppo questa soluzione non porta a niente di definitivo, dato che gli intrusori hanno a disposizione tantissime VPS compromesse da poter utilizzare come nameserver “truccato” e cambiano continuamente gli IP per eludere le blacklist.

In ogni caso è giusto segnalare alle società di hosting questo tipo di abusi con un semplice messaggio o una mail per aiutare ad identificare la minaccia.

Per risolvere il problema è sufficiente procurarsi un firmware aggiornato e installarlo manualmente dal pannello di amministrazione o disabilitare manualmente l’accesso html al router come spiegato in questo post (per router D-Link) o in quest’altro (per router TP-Link, Kraun) e testare poi ancora con il tool onine che abbiamo visto sopra.

L’antivirus insomma non sempre è utile, e la sicurezza passa anch’essa per il router.