Misure minime di sicurezza ICT per le PA (ABSC) : 5 step per l’adeguamento last-minute

Forse non tutti sanno che da Aprile 2017 è stata diffusa una direttiva che impone a tutte le Pubbliche Amministrazioni italiane l’adeguamento ad una serie di misure minime di sicurezza per l’infrastruttura informatica così da garantire, giustamente, un minimo di attenzione per i dati dei cittadini.

E forse non tutti sanno la notizia clou:

La scadenza per l’adeguamento è fissata al 31 Dicembre 2017!

Vediamo quindi insieme come affrontare il processo di adeguamento in questo breve periodo.

Per tutti i dettagli vi rimando alla relativa pagina del sito dell’Agenzia per l’Italia Digitale (AGID).

Il sito riporta anche i moduli di implementazione in vari formati per capire precisamente quali sono i controlli di cui stiamo parlando.

Ed è proprio da questi che partiamo per esaminare queste misure:

I controlli sono raggruppati per categorie:

- ABSC 1 (CSC 1): INVENTARIO DEI DISPOSITIVI AUTORIZZATI E NON AUTORIZZATI

- ABSC 2 (CSC 2): INVENTARIO DEI SOFTWARE AUTORIZZATI E NON AUTORIZZATI

- ABSC 3 (CSC 3): PROTEGGERE LE CONFIGURAZIONI DI HARDWARE E SOFTWARE SUI DISPOSITIVI MOBILI, LAPTOP, WORKSTATION E SERVER

- ABSC 4 (CSC 4): VALUTAZIONE E CORREZIONE CONTINUA DELLA VULNERABILITÀ

- ABSC 5 (CSC 5): USO APPROPRIATO DEI PRIVILEGI DI AMMINISTRATORE

- ABSC 8 (CSC 8): DIFESE CONTRO I MALWARE

- ABSC 10 (CSC 10): COPIE DI SICUREZZA

- ABSC 13 (CSC 13): PROTEZIONE DEI DATI

Che ci danno un’idea dei loro ambiti di applicazione, ed ognuno di essi è accompagnato da una lettera che indica il livello di severità:

M per minimo, S per Standard e A per alto

L’obbligo si applica alle misure contrassegnate come minime, ma è ovviamente conveniente puntare all’obiettivo di ottenere un grado di adeguamento almeno standard.

Quello che cercheremo di vedere qui, essendo prossimi alla scadenza, sono le possibili attività da intraprendere per ottenere un adeguamento in un periodo di 30 giorni. Pertanto non ci possiamo aspettare una pianificazione, progettazione e implementazione da manuale ma solo una breve e semplificata serie di attività per rispettare l’obbligo, ad uso delle PA che non hanno visto arrivare questa scadenza e si trovano con l’acqua alla gola.

1 – Pianificazione

Anche per un breve periodo (forse proprio per questo) non può mancare una pianificazione delle attività da intraprendere per questo adeguamento all’ultimo minuto.

L’adeguamento, citando la direttiva, è “a cura del responsabile della struttura per l’organizzazione, l’innovazione e le tecnologie di cui all’art.17 del C.A.D” e in sua assenza del dirigente designato allo scopo. Si può iniziare quindi proprio con il designare un supervisore per la corretta e tempestiva implementazione delle attività necessarie e un tecnico designato che le segua nel merito.

Tutte le PA hanno una infrastruttura informatica, la cui manutenzione è appaltata normalmente ad una ditta specializzata. È naturale quindi partire proprio da lì per avere un interlocutore che sappia già come mettere le mani sulla rete locale e che sarà in grado di comprendere intanto il linguaggio tecnico prima e intervenire fattualmente poi.

Un secondo interlocutore, nel caso la ditta non si occupi ( o non si voglia occupare) della progettazione ma solo della messa in opera del sistema informativo, è una società o un professionista consulente della sicurezza informatica.

Ogni consulente della sicurezza informatica degno di essere definito tale sarà perfettamente in grado di comprendere i controlli presenti nei moduli di implementazione e consigliare il miglior metodo per metterli in pratica.

inelemento fornisce servizi di consulenza specializzata e flessibile proprio per queste evenienze

Con questi preziosi partner si può definire il periodo di inizio e fine lavori sull’infrastruttura informatica per fare in modo che tutto sia al suo posto prima di capodanno.

È il caso in questa fase anche di fare un po’ di budgeting per chiarire da subito la disponibilità economica per le consulenze, la manodopera e l’hardware.

2 – Audit

Con l’aiuto del consulente o dello specialista designato la prima attività necessaria è fare un resoconto aggiornato della situazione dell’infrastruttura informatica. In particolare:

- lo stato di aggiornamento dei sistemi operativi delle postazioni PC

- lo stato dei backup periodici

- lo stato dei firewall e dell’autenticazione sulla rete interna

- la qualità dei sistemi di autenticazione

- lo stato dei software antimalware

- la quantità e il formato dei dati trattati

Questa ispezione darà già una cifra delle criticità da risolvere.

In parallelo durante questa fase si possono approcciare i primi due controlli, ossia l’inventario dei dispositivi e dei software.

3 – Aggiornamento e Backup

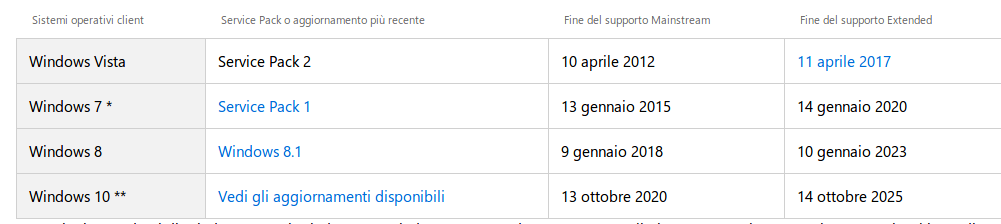

Durante la fase di audit ci siamo fatti un’idea della situazione dei software e dei sistemi operativi, che quasi certamente vanno aggiornati e portati tutti ad uno stesso livello minimo. Per stabilire quale sia il livello da raggiungere o se il livello attuale sia soddisfacente ci si può rifare alla documentazione relativa, ad esempio per quanto riguarda Windows al suo ciclo di vita .

A partire da ciò stabiliamo quali e quanti sistemi vadano aggiornati, facendo particolare attenzione a stabilire, in caso di una voluminosa migrazione, un piccolo contratto con la ditta che ci tuteli nel caso di perdita di dati o funzionalità durante l’aggiornamento.

Altra politica importante è quella sui software antimalware, che ha una sua categoria apposita (ABSC 8): si può applicare qui lo stesso discorso che vale per gli altri software, facendo ovviamente attenzione alla compatibilità con i vari sistemi operativi.

È il momento di affrontare backup e configurazione sicura.

Una volta che abbiamo aggiornato il nostro inventario di software e SO possiamo provvedere ad utilizzare le funzionalità delle ultime versioni per implementare delle politiche di backup automatici.

I tecnici saranno sicuramente in grado di farlo, tenendo a mente che la ABSC 1011 prevede di fare backup settimanali.

Il consiglio è quello di approfittare di questa incidenza per effettuare un backup completo, implementando poi backup incrementali periodici. Facendo ciò si può anche stimare quale sia l’ordine di grandezza dei dati che vanno archiviati, e commisurare in questo modo la soluzione di storage più adatta. Vedremo una possibile soluzione nel prossimo step.

Successivamente all’aggiornamento si possono sfruttare le nuove funzionalità di software e sistemi operativi anche per implementare le migliori politiche di autenticazione per le postazioni PC e tutti i vari controlli di livello minimo presenti nella categoria ABSC 8 – Difese contro i malware e ABSC 3 – Proteggere le configurazioni di hardware e software […] .

Le ultime versioni di Windows, ad esempio, rendono incredibilmente più semplice l’implementazione dei controlli presenti in queste due sezioni.

Tutto ciò sarà ad opera dei tecnici preposti, avendo cura di documentare man mano quali controlli sono stati implementati e in che modo, così da avere un punto di riferimento in futuro in caso di assunzioni di responsabilità.

4 – Hardware

L’hardware giusto può aiutare a smarcare facilmente molti dei controlli presenti nella direttiva. A seconda della topologia di rete con cui abbiamo a che fare le soluzioni possono essere diverse, ma si può dire che dovremmo sempre avere a che fare con una soluzione di tipo NAS o SAN, o in parole povere uno o più hard disk condivisi in rete o un server dedicato allo storage con una rete studiata ad-hoc.

La migliore opzione va scelta ovviamente caso per caso, ma la più veloce come implementazione se si parte da zero è quella di cominciare da un buon router.

I router di fascia più alta permettono infatti non solo di distribuire la connessione internet a tutte le postazioni, ma integrano spesso anche un buon firewall, fondamentale per molti controlli come ABSC 812 e 831.

In più vi si può collegare una soluzione NAS o nel caso di volumi di dati meno importanti un semplice hard disk tramite USB.

Per ottemperare anche ai controlli di protezione dei dati di cui alla categoria ABSC 13 basterà quindi implementare le giuste autorizzazioni differenziando l’accesso in base a specifiche credenziali.

Voglio citare qui anche un metodo emergente per aggiungere un layer di difesa dai malware: molti vendor come Comodo, Cisco/OpenDNS e da pochissimo IBM/Quad9, offrono la possibilità di utilizzare i loro server DNS al posto di quelli standard degli ISP per risolvere gli indizzi all’interno del router, con il valore aggiunto di bloccare “a monte” i domini e gli IP già riconosciuti come malevoli. Ovviamente queste soluzioni gratuite sono lontane dall’essere un approccio definitivo come antimalware, ma molti di questi vendor offrono anche lo stesso servizio a livello enterprise a pagamento.

Anche noi di inelemento siamo provider di questo servizio di firewall DNS, con piani diversificati a seconda delle esigenze. Scopri di più

5 – Mantenimento

Molti dei controlli prevedono l’audit periodico dello stato di sicurezza e la scansione con software appositi per vulnerabilità nell’infrastruttura informatica, specialmente nella sezione ABSC 4 – “Valutazione e correzione continua della vulnerabilità”.

Tutti questi controlli si possono smarcare semplicemente appaltando un audit semestrale alla società o allo specialista designato, magari lo stesso che ha curato l’audit iniziale.

Questo permette il mantenimento nel tempo delle misure minime di sicurezza che abbiamo implementato.

inelemento è in grado di eseguire scansioni periodiche di vulnerabiltià sulla tua rete e fornirti dei report chiari

Conclusione

Abbiamo visto come sia possibile, a tempo di record, “mettere una pezza” sulle criticità della sicurezza informatica anche in breve tempo. Chiaramente questo non è che il minimo del minimo necessario per essere adeguati allo standard che qualsiasi pubblica amministrazione deve rispettare.

Ma dato che molto spesso per anni non è stata prestata sufficiente attenzione al tema, certamente molti enti si troveranno a fare i conti con criticità che spesso portano ad ulteriore menefreghismo.

Speriamo in questo modo di aver dato una visione per il giusto adeguamento richiesto oggi alle PA, in particolare alle più sofferenti.

Rimaniamo sempre disponibili per parlare con voi delle vostre necessità nel campo della sicurezza informatica

Credits: errediesse.net, cnet.com, techpp.com

![[Bollettino Infosec Marzo 2016] KeRanger Mac OSX Ransomware, PowerSniff MS Powershell Macro Malware](https://www.inelemento.it/wp-content/uploads/2015/02/section-13-768x187.jpg)

![[Bollettino Infosec Aprile 2016] Poseidon APT, Ohagi Malware](https://www.inelemento.it/wp-content/uploads/2016/04/pos-768x495.png)